AWS 身分與存取管理 (Identity and Access Management, IAM) 的存取分析器 (Access Analyzer) 簡化了檢查未使用的存取權限,幫助您達到最低權限原則。您可以使用未使用的存取發現來識別過度授權的 AWS IAM 角色和使用者。在 IAM 存取分析器的委派管理帳戶中,您可以使用儀表板查看整個組織的未使用存取發現,並根據發現的數量和類型來優先檢查帳戶。這些發現會突出顯示未使用的角色、IAM 使用者的未使用存取金鑰和未使用密碼。對於活躍的 IAM 使用者和角色,發現提供了未使用服務和操作的可見性。最近,IAM 存取分析器推出了新的配置功能,您可以用來自訂分析。您可以選擇要排除的帳戶、角色和使用者,專注於對您最重要的領域。您可以使用帳戶 ID 或使用標籤來設定範圍。透過將 IAM 存取分析器限制為監控部分帳戶和角色,您可以減少不需要的發現噪音。您可以在需要時更新配置以改變分析範圍。透過這項新功能,IAM 存取分析器提供了增強的控制,幫助您更貼近組織的安全需求。

在這篇文章中,我們將帶您了解一個範例情境。想像您是一家使用 Amazon Web Services (AWS) 的公司的雲端管理員。您使用 AWS 組織 (Organizations) 將工作負載組織成多個組織單位 (OUs) 和帳戶。您有專門用於測試和實驗新 AWS 功能的沙盒帳戶,這些帳戶可以由公司中的任何人創建並集中記錄。您正在使用 IAM 資源上的標籤,並遵循 AWS 的最佳實踐和策略來標記您的 AWS 資源。標籤應用於您的團隊創建的 IAM 角色。

為了確保您的團隊遵循最低權限原則,並僅使用所需的權限來存取 AWS 帳戶,您使用 IAM 存取分析器。您在組織層級創建了一個未使用的存取分析器,以便監控組織中的 AWS 帳戶。您注意到有多個未使用的存取發現。經過分析,您的安全團隊建議排除一些 AWS 帳戶、IAM 角色和使用者,以便他們可以專注於相關的發現。他們希望排除沙盒帳戶和用於安全目的(如審計、事件回應)的 IAM 角色。

您可以在創建新分析器或稍後更新分析器時選擇要排除的帳戶和角色。在這篇文章中,我們將向您展示如何配置 IAM 存取分析器的未使用存取發現,以排除您組織中的特定帳戶和特定主體(IAM 角色和 IAM 使用者)。啟用未使用存取發現後,使用這些建議不會產生額外費用。

先決條件

配置 IAM 存取分析器以進行未使用存取分析的先決條件如下:

在組織層級創建的未使用存取分析器

對 IAM 存取分析器委派管理帳戶的管理級別存取權

您想要排除的帳戶 ID 列表

帶有標籤的 IAM 角色

在接下來的部分中,您將學習如何自訂您的 IAM 存取分析器以更好地滿足組織的需求。這包括以下內容:

探索如何從分析器的未使用存取發現中排除特定 AWS 帳戶。

查看如何從分析中排除帶有標籤的 IAM 角色,讓您專注於最相關的安全見解,並查看如何在分析器上查看排除以根據需要進行修改。

最後,您將擁有一個量身定制的未使用存取分析器,為您的組織提供更有意義和可操作的結果。

排除您組織中的特定帳戶

在本節中,您將看到如何通過 AWS 管理控制台和 AWS 命令行介面 (AWS CLI) 更新現有的組織層級未使用存取分析器,以排除特定 AWS 帳戶 ID。

如果您在組織中沒有未使用存取分析器,請參閱此文章以獲取創建方法。

使用控制台更新您的未使用存取分析器:

連接到您的 IAM 存取分析器委派管理帳戶(默認為您的組織管理帳戶)。

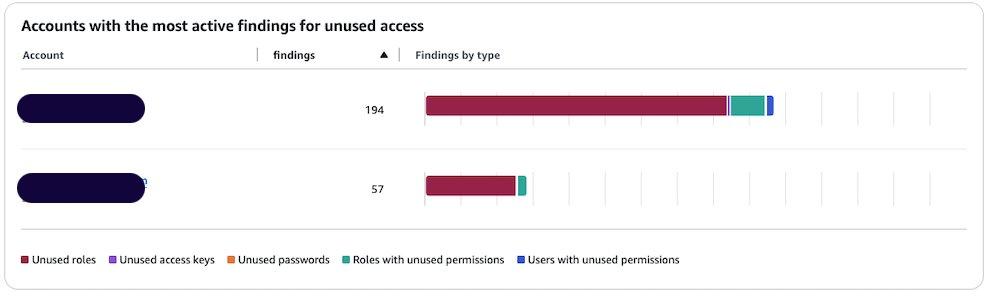

在您的管理帳戶中打開 IAM 存取分析器控制台。您可以通過在右上角選擇您選擇的分析器來查看儀表板中的活躍發現。在此示例中,分析器有 251 個活躍發現。

圖 1:未使用存取發現儀表板(無排除項)

您可以查看每個帳戶的活躍發現分佈。示例帳戶有 57 個活躍發現,您希望將其排除。

圖 2:每個帳戶的未使用存取發現

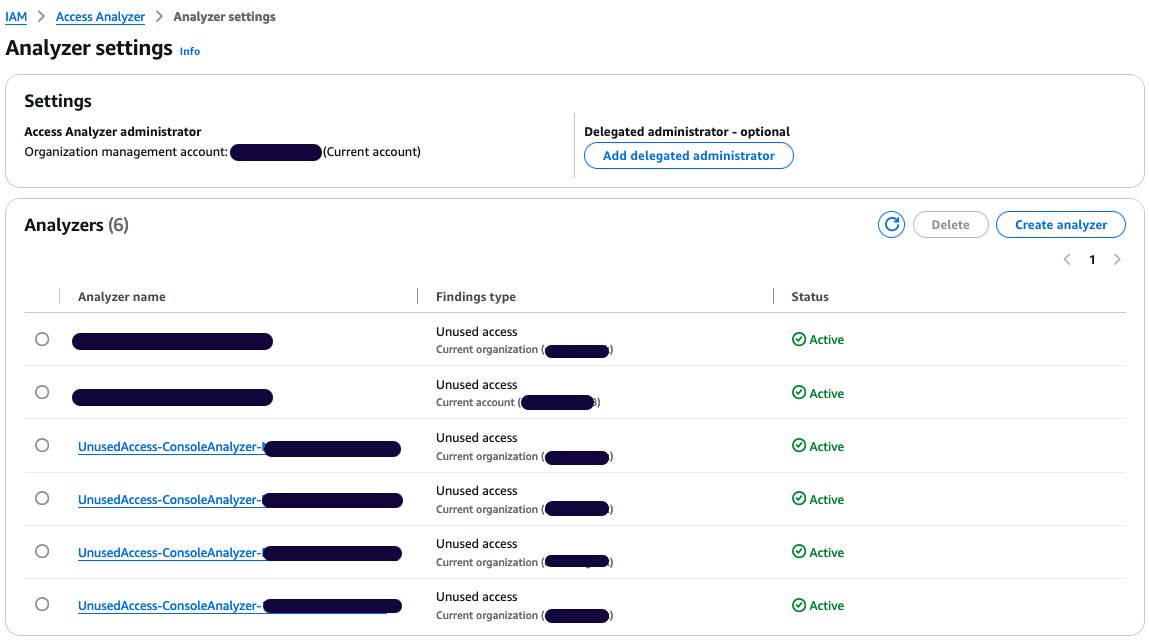

在導航窗格中選擇存取分析器下的分析器設定。

分析器設定頁面顯示您 AWS 區域中的分析器及其狀態。

根據名稱選擇列表中的未使用存取分析器。

圖 3:活躍的存取分析器

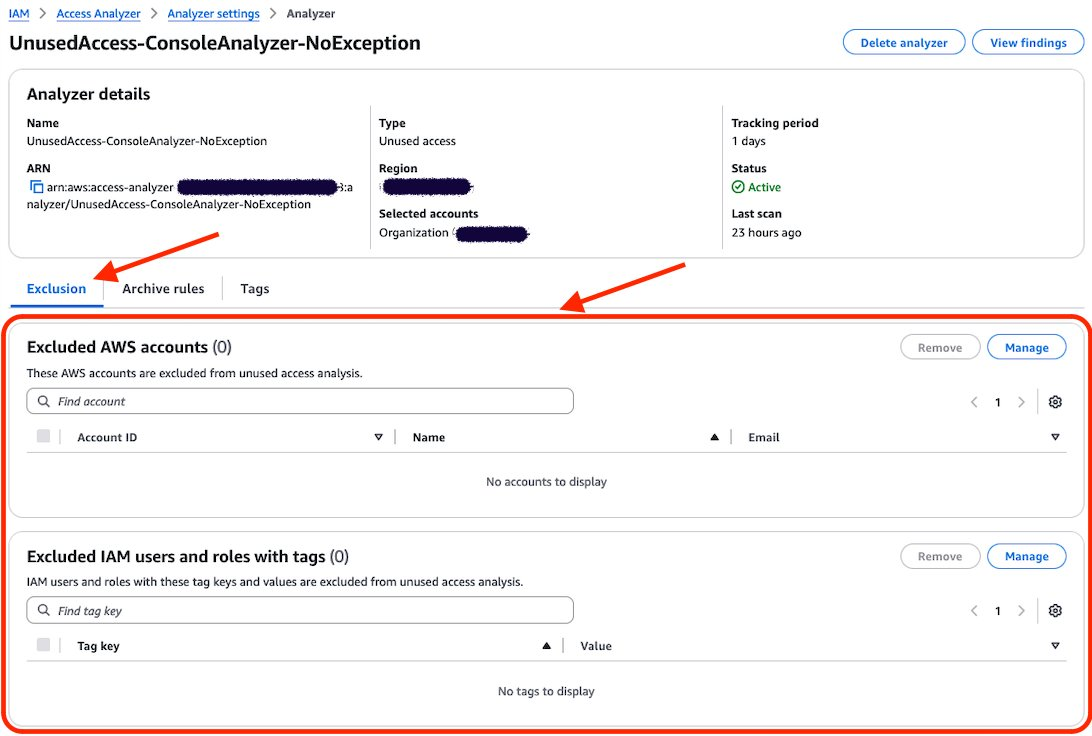

在分析器頁面上,您可以看到分析器設定和一個名為排除的新標籤。由於您沒有排除的 AWS 帳戶,排除的 AWS 帳戶數量為 0,且沒有顯示帳戶。

圖 4:未使用存取分析器排除標籤

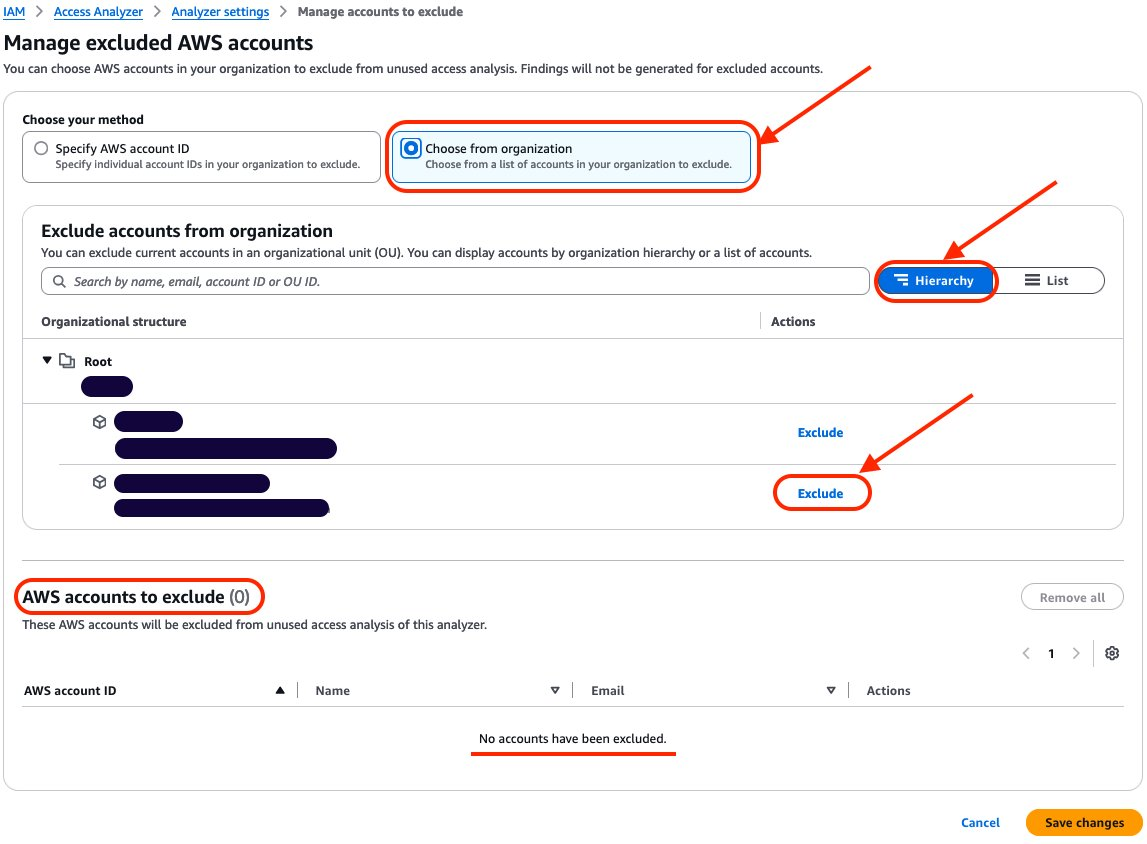

在排除的 AWS 帳戶部分選擇管理。

選擇從組織和層次結構中選擇,然後選擇要排除的沙盒帳戶旁邊的排除。

圖 5:排除沙盒帳戶

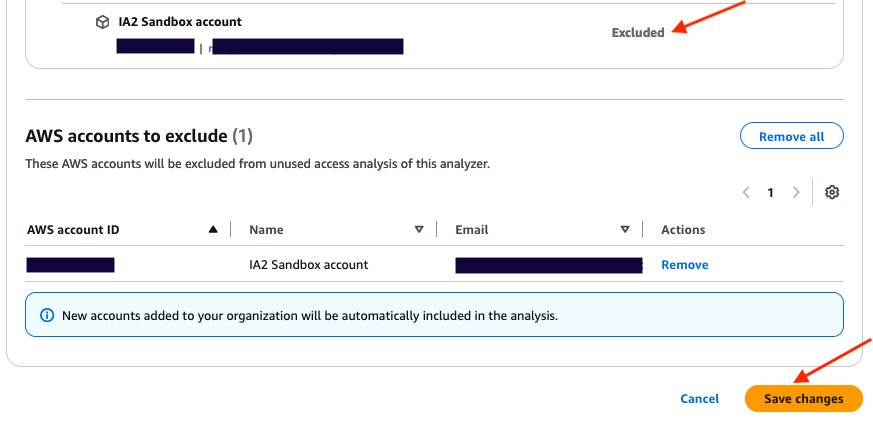

選擇沙盒帳戶的排除後,該帳戶將被取消選擇並顯示在要排除的 AWS 帳戶中。要排除的帳戶數量已從 0 變為 1。完成後,選擇儲存變更。

圖 6:確認帳戶已排除並儲存變更

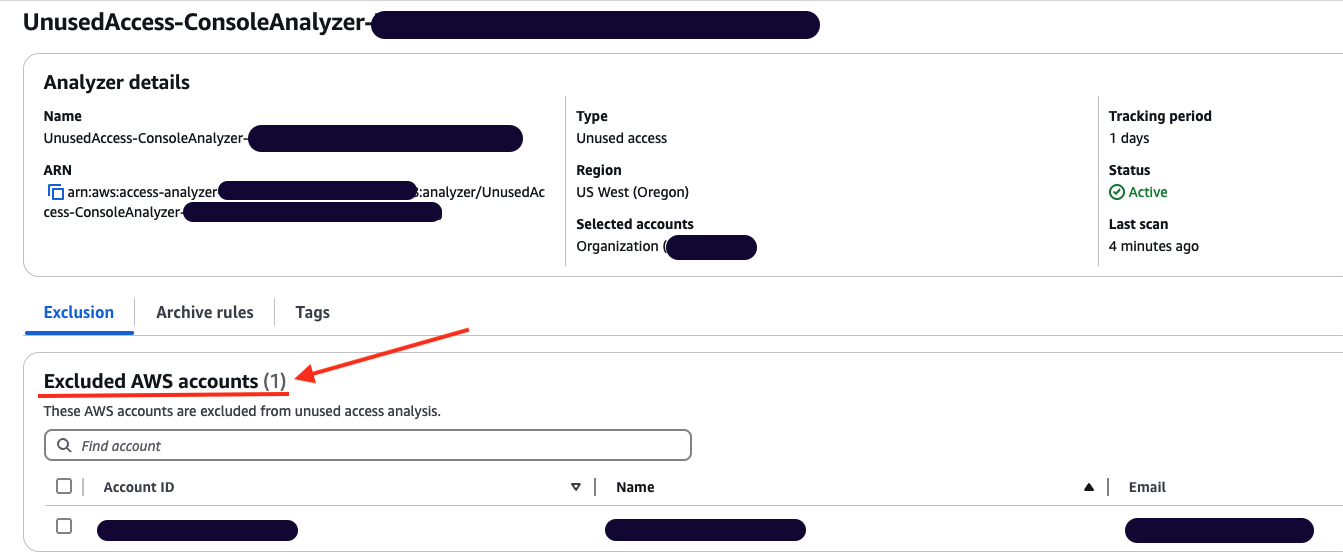

頁面將自動更新您的變更。然後,您可以查看排除的 AWS 帳戶並確認您的排除帳戶已正確配置。

圖 7:分析器配置已更新,排除帳戶

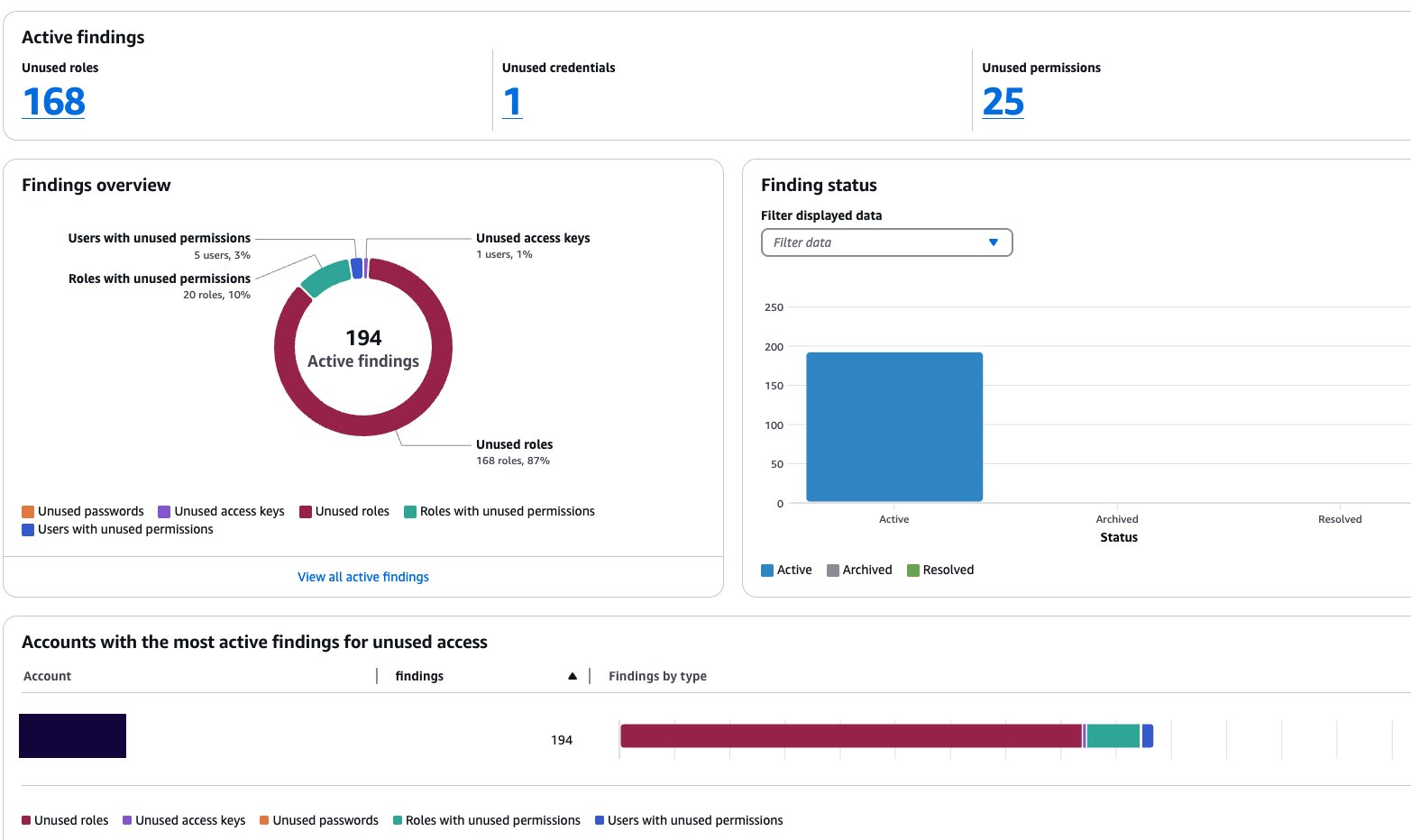

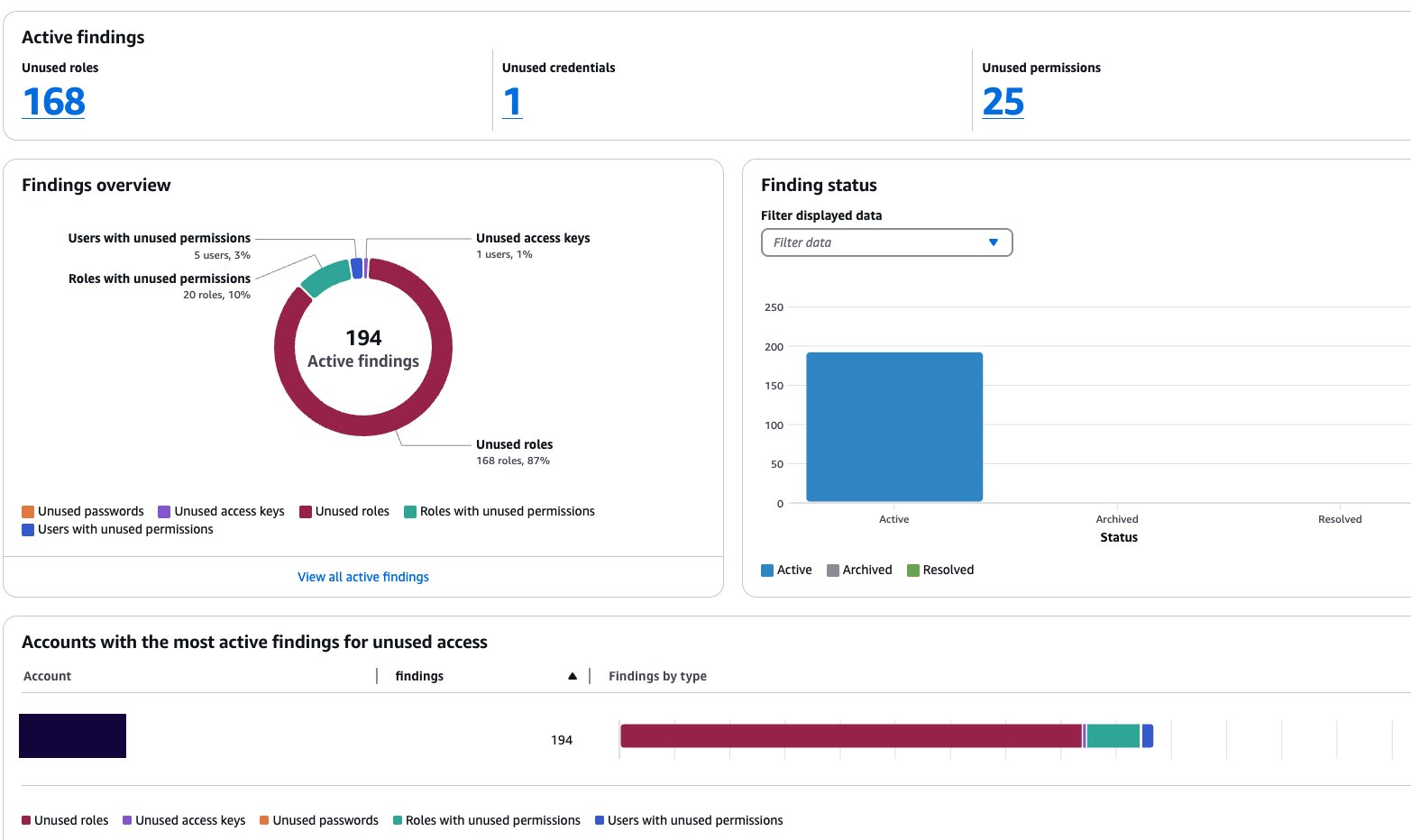

您可以返回控制台儀表板查看結果。在此示例中,排除沙盒帳戶後,活躍發現的總數從 251 個降至 194 個。

圖 8:儀表板顯示活躍發現減少

使用 AWS CLI 更新您的未使用存取分析器:

您可以使用 AWS CLI 命令 aws accessanalyzer update-analyzer 更新現有分析器。使用以下命令,將 <YOUR-ANALYZER-NAME> 替換為您的分析器名稱。

您將獲得類似以下的結果:

您已成功將沙盒帳戶排除在未使用存取分析之外。現在,您將根據標籤排除安全團隊用於審計帳戶的 IAM 角色。

在本節中,您將看到如何通過排除組織中帶有標籤的 IAM 角色來更新現有的未使用存取分析器,首先使用控制台,然後使用 AWS CLI。

使用控制台更新您的未使用存取分析器:

打開 IAM 存取分析器控制台。

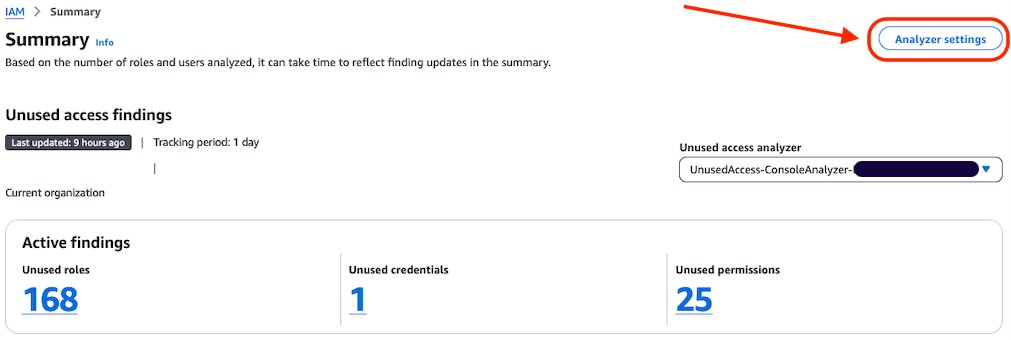

查看包含未使用發現的摘要儀表板。在屏幕頂部選擇分析器設定。

圖 9:IAM 存取分析器摘要儀表板

您將看到在該區域中創建的分析器列表。選擇您要更新的分析器。

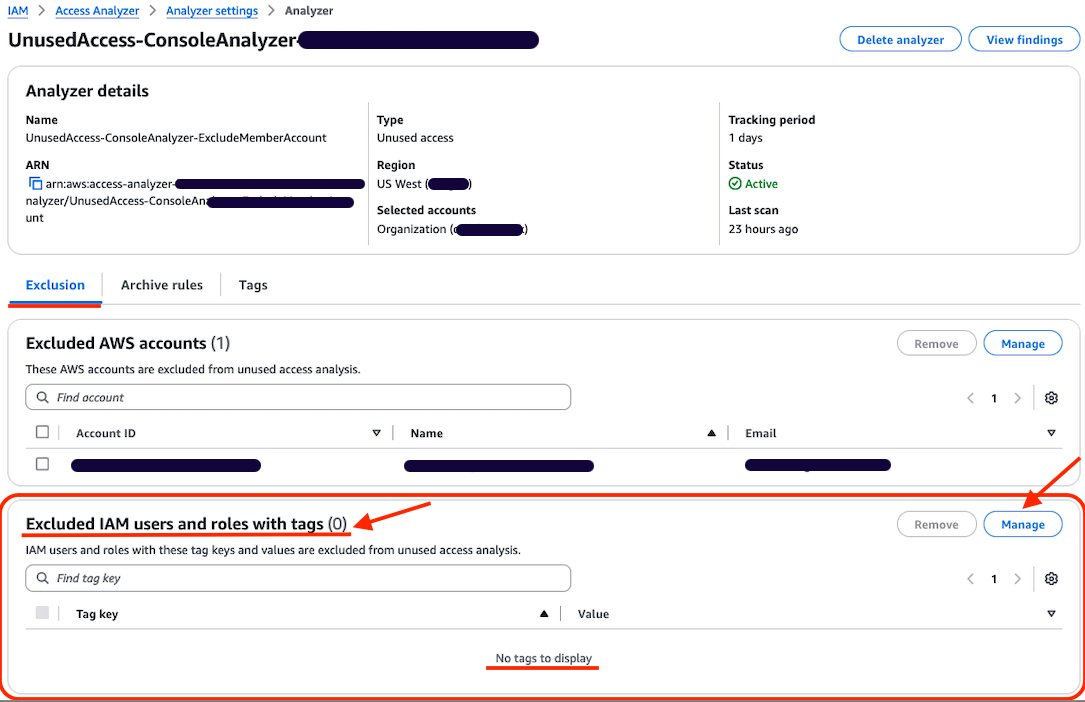

查看分析器頁面。在排除標籤中,您將看到排除帶有標籤的 IAM 使用者和角色,計數為 0。

圖 10:使用標籤配置 IAM 角色的排除

在排除的 IAM 使用者和角色帶有標籤部分選擇管理。

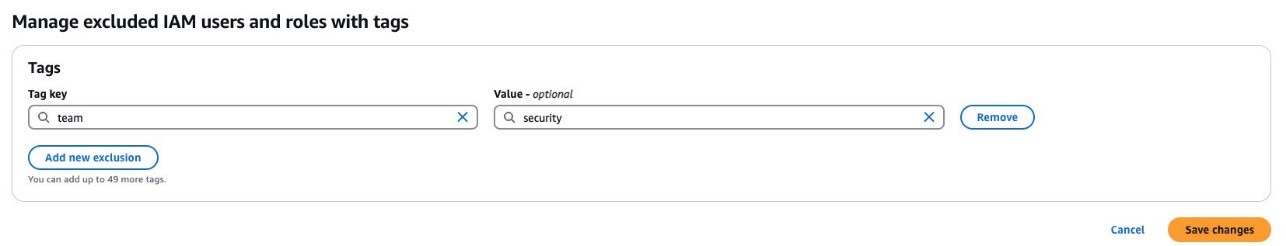

添加要從分析中排除的角色所附加的標籤,然後選擇儲存變更。

圖 11:添加排除標籤

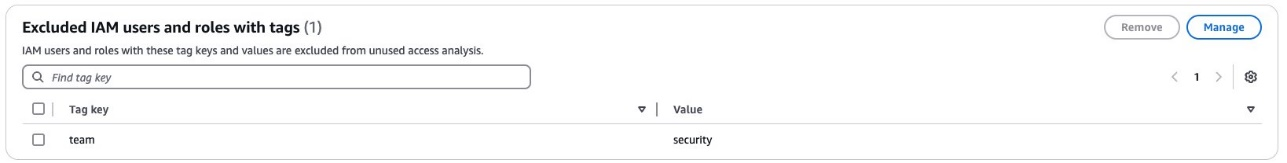

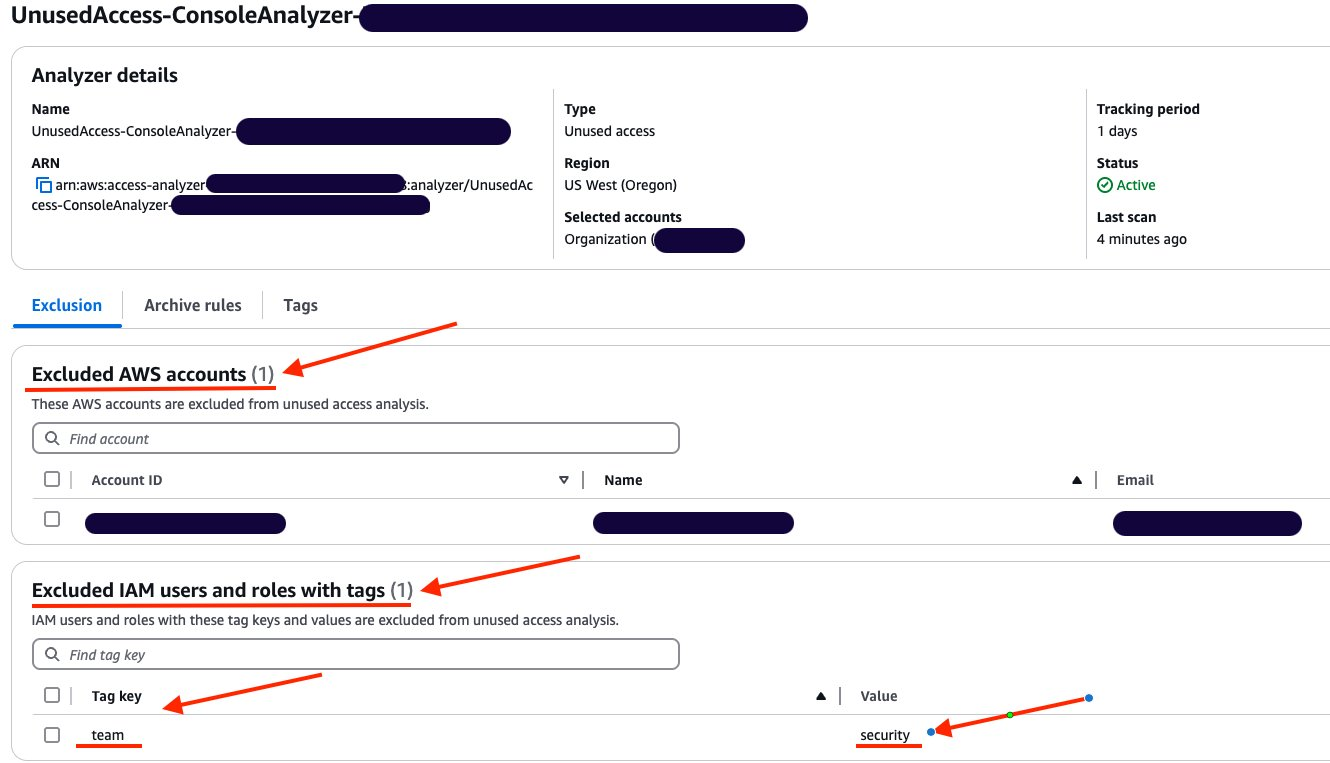

現在您可以看到排除的 IAM 使用者和角色帶有標籤的計數為 1,並且可以在列表中看到標籤。

圖 12:排除標籤列表

使用 AWS CLI 更新您的未使用存取分析器:

您也可以使用 AWS CLI 命令 aws accessanalyzer update-analyzer 更新現有分析器。使用以下命令,將 <YOUR-ANALYZER-NAME> 替換為您的分析器名稱。

成功的回應將如下所示:

檢查分析器上的排除

您可以使用控制台或 AWS CLI 檢查、移除或更新配置在分析器上的排除。例如,作為管理多個帳戶的安全管理員,您可能最初會排除具有安全標籤的 IAM 角色進行分析。但是,如果您的政策改變,可能需要檢查這些排除,要求分析某些安全角色或完全移除排除。通過調整排除,您可以確保分析器的結果仍然符合組織的需求和帳戶結構。

使用控制台檢查未使用存取分析器上的排除:

在本節中,檢查已從分析器中排除的標籤。

打開 IAM 控制台。

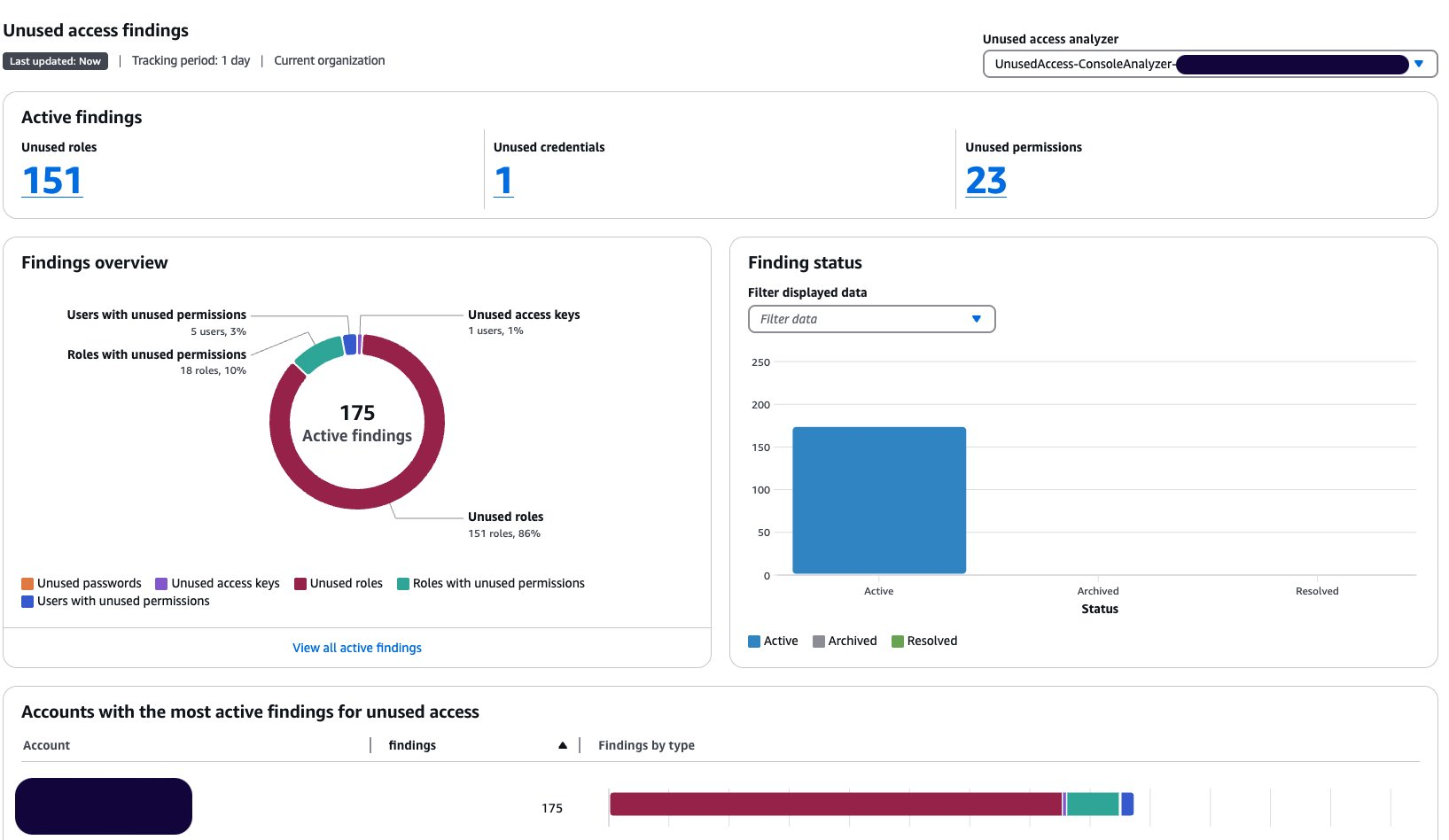

選擇存取分析器,在存取報告下,您將看到來自分析器的發現摘要儀表板。

活躍發現部分顯示未使用角色的活躍發現數量、未使用憑證的活躍發現數量和未使用權限的活躍發現數量。

發現概覽部分包括活躍發現的細分。

發現狀態部分顯示發現的狀態(無論是活躍、已存檔還是已解決)。

圖 13:未使用存取分析器儀表板

在屏幕頂部選擇分析器設定。

選擇您要檢查的分析器以查看排除標籤。

圖 14:檢查未使用存取分析器排除

應用標籤後,下一次掃描後顯示更新的儀表板。

圖 15:排除後顯示發現減少的儀表板

使用 AWS CLI 檢查未使用存取分析器上的排除:

使用您的分析器名稱,您可以運行命令 get-analyzer 來查看配置的排除。使用以下命令,將 <YOUR-ANALYZER-NAME> 替換為您的分析器名稱:

aws accessanalyzer get-analyzer –analyzer-name <YOUR-ANALYZER-NAME>

您將獲得類似以下的回應:

結論

在這篇文章中,您學習了如何根據需要排除特定帳戶和 IAM 角色來定制您的未使用存取分析器。要排除組織中的帳戶不被 IAM 存取分析器監控,您可以使用帳戶 ID 列表或從組織結構的層次視圖中選擇它們。您可以根據標籤排除 IAM 角色和 IAM 使用者。通過自訂未使用存取分析器上的排除,您看到活躍發現的數量減少,幫助您專注於最重要的發現。透過這項新功能,IAM 存取分析器提供了增強的控制,幫助您更貼近組織的安全需求。

如果您對這篇文章有任何意見,請在下方的評論區提交評論。

本文由 AI 台灣 運用 AI 技術編撰,內容僅供參考,請自行核實相關資訊。

歡迎加入我們的 AI TAIWAN 台灣人工智慧中心 FB 社團,

隨時掌握最新 AI 動態與實用資訊!